Управление пользователями и группами с помощью SAML в Dynatrace Managed: различия между версиями

YaPolkin (обсуждение | вклад) |

YaPolkin (обсуждение | вклад) Метки: визуальный редактор ручная отмена |

||

| Строка 1: | Строка 1: | ||

Dynatrace Managed поддерживает интеграцию с SAML 2.0 в качестве поставщика удостоверений единого входа (SSO IdP) для управления пользователями и группами. SAML может использовать привязки <code>HTTP POST</code> (предпочтительно) или <code>HTTP Redirect</code>. Когда присутствуют оба, используется <code>HTTP POST</code>. | |||

== Настроить интеграцию SAML 2.0 == | == Настроить интеграцию SAML 2.0 == | ||

Для этой процедуры требуется настройка в | Для этой процедуры требуется настройка в Dynatrace Managed и у вашего IdP. | ||

=== В | === В Dynatrace Managed === | ||

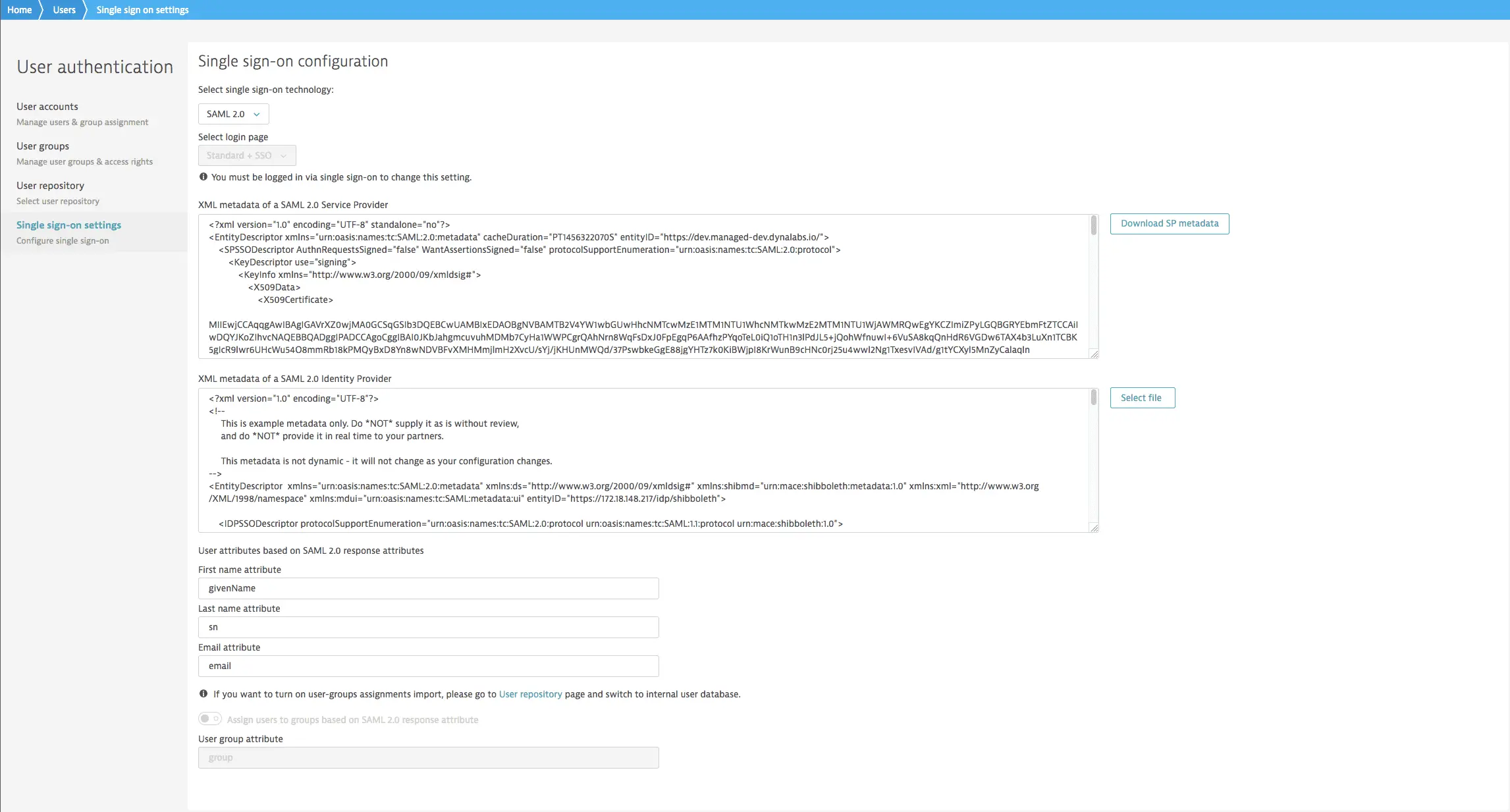

1. В меню консоли управления кластером выберите Проверка подлинности пользователя> Параметры единого входа. | 1. В меню консоли управления кластером выберите Проверка подлинности пользователя> Параметры единого входа. | ||

| Строка 15: | Строка 15: | ||

3. На странице выбора входа выберите параметры входа, которые вы хотите предложить пользователям: | 3. На странице выбора входа выберите параметры входа, которые вы хотите предложить пользователям: | ||

* Standard + SSO отображает стандартную страницу входа в | * Standard + SSO отображает стандартную страницу входа в Dynatrace, где пользователь может выбрать для входа в систему с использованием локальной учетной записи (как настроено в разделе «Проверка подлинности пользователя»> «Учетные записи пользователей») или выбрать ссылку «Вход с помощью SSO» и использовать проверку подлинности SSO. | ||

* SSO пропускает страницу входа в | * SSO пропускает страницу входа в Dynatrace, поэтому пользователь не может войти в систему, используя локальную учетную запись пользователя, и перенаправляется на страницу входа IdP только для аутентификации SSO. | ||

4. Выберите «Загрузить метаданные SP», чтобы загрузить (в файл <code>sp.xml</code>) метаданные SAML, которые необходимо предоставить своему SP. | 4. Выберите «Загрузить метаданные SP», чтобы загрузить (в файл <code>sp.xml</code>) метаданные SAML, которые необходимо предоставить своему SP. | ||

| Строка 26: | Строка 26: | ||

----На вашем сервере IdP | ----На вашем сервере IdP | ||

# Используйте файл метаданных <code>sp.xml</code> , который вы скачали ранее, для настройки | # Используйте файл метаданных <code>sp.xml</code> , который вы скачали ранее, для настройки Dynatrace Managed как поставщика услуг (SP). | ||

# Загрузите готовый метафайл конфигурации со своего IdP-сервера. | # Загрузите готовый метафайл конфигурации со своего IdP-сервера. | ||

=== В | === В Dynatrace Managed === | ||

Вернуться в консоль управления управляемым кластером | Вернуться в консоль управления управляемым кластером Dynatrace | ||

1. Вернитесь на страницу настроек единого входа (Аутентификация пользователя> Настройки единого входа), чтобы продолжить с того места, где вы остановились. | 1. Вернитесь на страницу настроек единого входа (Аутентификация пользователя> Настройки единого входа), чтобы продолжить с того места, где вы остановились. | ||

2. Нажмите кнопку «Выбрать файл» и загрузите метафайл конфигурации IdP в | 2. Нажмите кнопку «Выбрать файл» и загрузите метафайл конфигурации IdP в Dynatrace Managed. | ||

Метаданные XML в поле поставщика удостоверений SAML 2.0 отображают метаданные. | Метаданные XML в поле поставщика удостоверений SAML 2.0 отображают метаданные. | ||

| Строка 45: | Строка 45: | ||

== Конфигурация группового назначения == | == Конфигурация группового назначения == | ||

Каждый управляемый пользователь | Каждый управляемый пользователь Dynatrace должен быть отнесен как минимум к одной группе пользователей с как минимум одной связанной средой мониторинга. Без такого сопоставления пользователь не может войти в Dynatrace Managed и вместо этого получит сообщение об ошибке о том, что среда не найдена. | ||

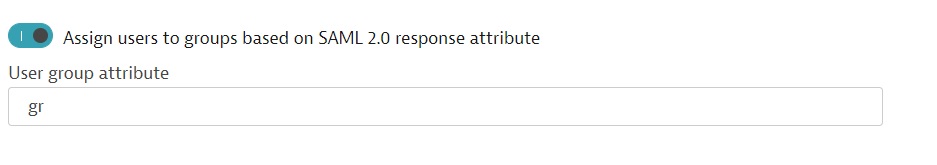

Переключатель «Назначить пользователей в группы на основе атрибута ответа SAML 2.0» определяет способ управления назначениями групп пользователей: | Переключатель «Назначить пользователей в группы на основе атрибута ответа SAML 2.0» определяет способ управления назначениями групп пользователей: | ||

* Вручную: установите переключатель в положение «Выкл.», Если вы хотите назначать группы пользователей вручную из | * Вручную: установите переключатель в положение «Выкл.», Если вы хотите назначать группы пользователей вручную из Dynatrace Managed. В этом случае Dynatrace Managed игнорирует список групп, отправленный в ответе на аутентификацию вашего IdP. | ||

* Автоматически: включите переключатель и введите имя группы в поле Атрибут группы пользователей, если вы хотите обрабатывать назначение групп пользователей автоматически. В этом случае любые назначения, сделанные в | * Автоматически: включите переключатель и введите имя группы в поле Атрибут группы пользователей, если вы хотите обрабатывать назначение групп пользователей автоматически. В этом случае любые назначения, сделанные в Dynatrace Managed, перезаписываются списком групп, отправленным в ответе на аутентификацию вашего IdP, например | ||

<blockquote><code><Attribute Name="gr"> </code> | <blockquote><code><Attribute Name="gr"> </code> | ||

| Строка 60: | Строка 60: | ||

<code></Attribute></code></blockquote>который назначит пользователя в группы <code>Admins</code> и <code>Users</code>. | <code></Attribute></code></blockquote>который назначит пользователя в группы <code>Admins</code> и <code>Users</code>. | ||

----<blockquote> | ----<blockquote> | ||

* Если значение атрибута группы пользователей в ответе SAML содержит запятые, | * Если значение атрибута группы пользователей в ответе SAML содержит запятые, Dynatrace распознает его как список групп пользователей, разделенных запятыми, и назначает пользователя каждой группе в списке. Например | ||

<code><Attribute Name="gr"></code> | <code><Attribute Name="gr"></code> | ||

| Строка 70: | Строка 70: | ||

назначит пользователя в группы «<code>Admins</code>» и «<code>Users</code>». | назначит пользователя в группы «<code>Admins</code>» и «<code>Users</code>». | ||

* Убедитесь, что имена групп точно соответствуют существующим именам групп пользователей | * Убедитесь, что имена групп точно соответствуют существующим именам групп пользователей Dynatrace (с учетом регистра, без лишних пробелов). Например, <code>Admins</code> и <code>admins</code> будут двумя разными группами. | ||

</blockquote> | </blockquote> | ||

---- | ---- | ||

| Строка 124: | Строка 124: | ||

== Конфигурация ADFS == | == Конфигурация ADFS == | ||

Если вы решили интегрировать | Если вы решили интегрировать Dynatrace Managed со службами федерации Active Directory (ADFS), выполните следующие действия на стороне ADFS, а затем в Dynatrace Managed. | ||

=== Конфигурация на стороне ADFS === | === Конфигурация на стороне ADFS === | ||

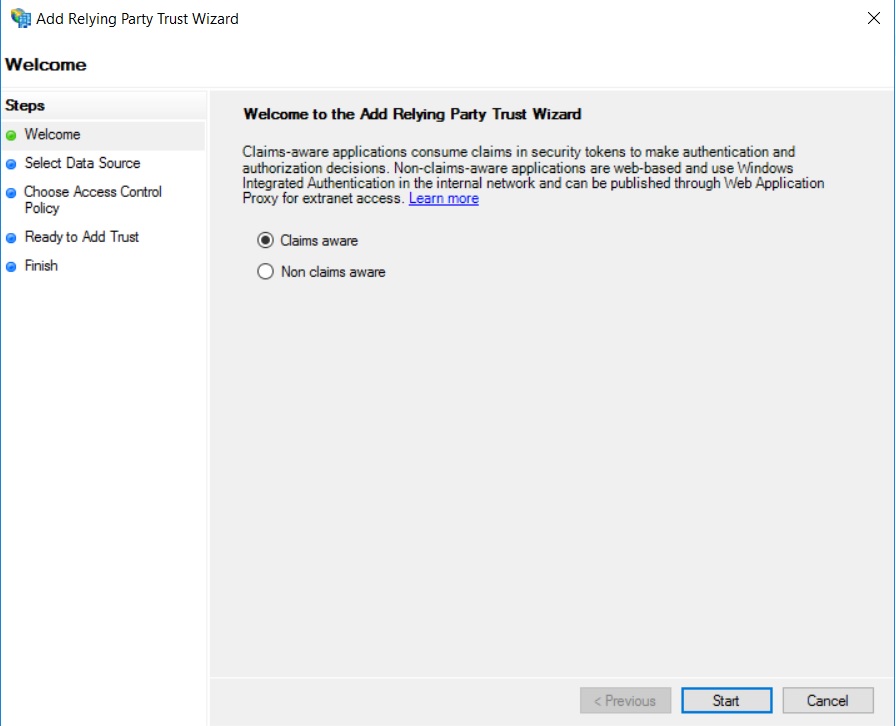

1. Используйте мастер добавления доверия проверяющей стороны, чтобы добавить новое доверие проверяющей стороны с помощью конфигурации метаданных | 1. Используйте мастер добавления доверия проверяющей стороны, чтобы добавить новое доверие проверяющей стороны с помощью конфигурации метаданных Dynatrace SP.<blockquote>Пример мастера добавления проверяющей стороны доверия | ||

* | * | ||

| Строка 155: | Строка 155: | ||

<blockquote>[[Файл:Adfs6.jpg|альт=ADFS пример 6]]</blockquote> | <blockquote>[[Файл:Adfs6.jpg|альт=ADFS пример 6]]</blockquote> | ||

=== Конфигурация на стороне | === Конфигурация на стороне Dynatrace Managed === | ||

На странице настроек | На странице настроек Dynatrace Managed Single Sign-on установите соответствующий атрибут группы пользователей. | ||

[[Файл:Adfs7.jpg|альт=ADFS пример 7]] | [[Файл:Adfs7.jpg|альт=ADFS пример 7]] | ||

| Строка 164: | Строка 164: | ||

* Какой правильный NameIdFormat? | * Какой правильный NameIdFormat? | ||

<blockquote><code>NameId</code> - это логин на стороне | <blockquote><code>NameId</code> - это логин на стороне Dynatrace Managed. Все форматы принимаются Dynatrace Managed, поэтому вы можете выбрать формат, который лучше всего соответствует правилам вашей политики. | ||

Наша рекомендация для <code>NameIdFormat</code>: | Наша рекомендация для <code>NameIdFormat</code>: | ||

| Строка 170: | Строка 170: | ||

<code><nowiki>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</nowiki></code></blockquote> | <code><nowiki>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</nowiki></code></blockquote> | ||

* Почему я выхожу из своих служб, когда запрашиваю выход из | * Почему я выхожу из своих служб, когда запрашиваю выход из Dynatrace Managed? | ||

<blockquote>После выхода запускается глобальный выход, в том числе для вашего IdP, который затем каскадно передается другим службам. В противном случае вы бы вышли из | <blockquote>После выхода запускается глобальный выход, в том числе для вашего IdP, который затем каскадно передается другим службам. В противном случае вы бы вышли из Dynatrace Managed, но для повторной аутентификации достаточно было бы либо щелкнуть ссылку «Вход с использованием единого входа» на странице входа, либо ввести URL-адрес управляемого веб-интерфейса Dynatrace в браузере, когда страница входа настроена на SSO. | ||

Если вы хотите отключить его (не очень хорошая идея с точки зрения безопасности), отредактируйте свои метаданные, удалите все теги <code>SingleLogoutService</code> и загрузите обновленные метаданные.</blockquote> | Если вы хотите отключить его (не очень хорошая идея с точки зрения безопасности), отредактируйте свои метаданные, удалите все теги <code>SingleLogoutService</code> и загрузите обновленные метаданные.</blockquote> | ||

| Строка 178: | Строка 178: | ||

* Могут ли метаданные содержать несколько сертификатов подписи? | * Могут ли метаданные содержать несколько сертификатов подписи? | ||

<blockquote>Да, метаданные IdP клиента могут содержать несколько сертификатов подписи. | <blockquote>Да, метаданные IdP клиента могут содержать несколько сертификатов подписи. Dynatrace Managed проверяет, что сообщения SAML от IdP клиента подписаны одним из них.</blockquote> | ||

* Добавляются ли пользователи SAML в | * Добавляются ли пользователи SAML в Dynatrace Managed автоматически? | ||

<blockquote>Да, пользователи добавляются после успешной аутентификации.</blockquote> | <blockquote>Да, пользователи добавляются после успешной аутентификации.</blockquote> | ||

Версия 11:16, 26 января 2023

Dynatrace Managed поддерживает интеграцию с SAML 2.0 в качестве поставщика удостоверений единого входа (SSO IdP) для управления пользователями и группами. SAML может использовать привязки HTTP POST (предпочтительно) или HTTP Redirect. Когда присутствуют оба, используется HTTP POST.

Настроить интеграцию SAML 2.0

Для этой процедуры требуется настройка в Dynatrace Managed и у вашего IdP.

В Dynatrace Managed

1. В меню консоли управления кластером выберите Проверка подлинности пользователя> Параметры единого входа.

Пример `Настройки единого входа`

2. В разделе «Выбрать технологию единого входа» выберите SAML 2.0.

3. На странице выбора входа выберите параметры входа, которые вы хотите предложить пользователям:

- Standard + SSO отображает стандартную страницу входа в Dynatrace, где пользователь может выбрать для входа в систему с использованием локальной учетной записи (как настроено в разделе «Проверка подлинности пользователя»> «Учетные записи пользователей») или выбрать ссылку «Вход с помощью SSO» и использовать проверку подлинности SSO.

- SSO пропускает страницу входа в Dynatrace, поэтому пользователь не может войти в систему, используя локальную учетную запись пользователя, и перенаправляется на страницу входа IdP только для аутентификации SSO.

4. Выберите «Загрузить метаданные SP», чтобы загрузить (в файл sp.xml) метаданные SAML, которые необходимо предоставить своему SP.

Метаданные XML в поле поставщика услуг SAML 2.0 отображают метаданные.

На вашем сервере поставщика удостоверений (IdP)

Подробную информацию об этих шагах см. в документации вашего IdP.

На вашем сервере IdP

- Используйте файл метаданных

sp.xml, который вы скачали ранее, для настройки Dynatrace Managed как поставщика услуг (SP). - Загрузите готовый метафайл конфигурации со своего IdP-сервера.

В Dynatrace Managed

Вернуться в консоль управления управляемым кластером Dynatrace

1. Вернитесь на страницу настроек единого входа (Аутентификация пользователя> Настройки единого входа), чтобы продолжить с того места, где вы остановились.

2. Нажмите кнопку «Выбрать файл» и загрузите метафайл конфигурации IdP в Dynatrace Managed.

Метаданные XML в поле поставщика удостоверений SAML 2.0 отображают метаданные.

3. В разделе «Атрибуты пользователя на основе атрибутов ответа SAML 2.0» введите атрибуты пользователя.

- Атрибут имени

- Атрибут фамилии

- Атрибут электронной почты

Конфигурация группового назначения

Каждый управляемый пользователь Dynatrace должен быть отнесен как минимум к одной группе пользователей с как минимум одной связанной средой мониторинга. Без такого сопоставления пользователь не может войти в Dynatrace Managed и вместо этого получит сообщение об ошибке о том, что среда не найдена.

Переключатель «Назначить пользователей в группы на основе атрибута ответа SAML 2.0» определяет способ управления назначениями групп пользователей:

- Вручную: установите переключатель в положение «Выкл.», Если вы хотите назначать группы пользователей вручную из Dynatrace Managed. В этом случае Dynatrace Managed игнорирует список групп, отправленный в ответе на аутентификацию вашего IdP.

- Автоматически: включите переключатель и введите имя группы в поле Атрибут группы пользователей, если вы хотите обрабатывать назначение групп пользователей автоматически. В этом случае любые назначения, сделанные в Dynatrace Managed, перезаписываются списком групп, отправленным в ответе на аутентификацию вашего IdP, например

<Attribute Name="gr">

<AttributeValue>Admins</AttributeValue>

<AttributeValue>Users</AttributeValue>

</Attribute>

который назначит пользователя в группы Admins и Users.

- Если значение атрибута группы пользователей в ответе SAML содержит запятые, Dynatrace распознает его как список групп пользователей, разделенных запятыми, и назначает пользователя каждой группе в списке. Например

<Attribute Name="gr">

<AttributeValue>Admins,Users</AttributeValue>

</Attribute>назначит пользователя в группы «

Admins» и «Users».

- Убедитесь, что имена групп точно соответствуют существующим именам групп пользователей Dynatrace (с учетом регистра, без лишних пробелов). Например,

Adminsиadminsбудут двумя разными группами.

Обновление сертификата подписи SAML

Чтобы отправить новый сертификат подписи SAML, сделайте запрос PUT через Cluster Management API.

1. В консоли управления кластером получите токен ServiceProviderAPI.

Как получить токен:

- Выберите Настройки> Токены API.

- Выберите Создать токен.

- Дайте токену имя, включите API поставщика услуг и сохраните его.

- В списке токенов разверните только что созданный токен и выберите Копировать, чтобы скопировать значение токена в буфер обмена.

2. Откройте меню «Пользователь» ![]() в правом верхнем углу окна и выберите Cluster Management API.

3. Отправьте токен.

в правом верхнем углу окна и выберите Cluster Management API.

3. Отправьте токен.

Как отправить токен:

- Выберите Авторизовать.

- Вставьте значение токена в поле редактирования.

- Выберите Авторизовать.

- Выберите "Закрыть".

Теперь вы авторизованы для отправки необходимого запроса API.

4. Разверните раздел конфигурации SSO и выберите PUT.

5. Выберите Попробовать.

В разделе «Описание» отображается формат, ожидаемый для тела запроса PUT.

{

"privateKeyEncoded": "string",

"publicKeyCertificateEncoded": "string"

}

6. Вставьте содержимое закрытого ключа RSA и сертификата, чтобы заменить соответствующие заполнители значений privateKeyEncoded и publicKeyCertificateEncoded (string). Обязательно включите полные теги BEGIN и END каждого из них. В этом примере ключ и сертификат усечены для краткости:

{

"privateKeyEncoded": "-----BEGIN RSA PRIVATE KEY-----\nMIIEowIBAAKCAQEAp8RXe0PIuDwj1ZbYrShXRxjiFnq8xmLWZlWIYkScX/1KC69M\n...\nPM3kel4na+AGibenqRs7PA6rqFeXDg193pepzWqvqmJ98W8YYecZ\n-----END RSA PRIVATE KEY-----",

"publicKeyCertificateEncoded": "-----BEGIN CERTIFICATE-----\nMIICzTCCAbWgAwIBAgIRAIpaHcbUOpvhKf6exsxJjVowDQYJKoZIhvcNAQELBQAw\n...\nuw==\n-----END CERTIFICATE-----"

}

7. Выберите «Выполнить», чтобы отправить запрос.

Коды ответов:

200- обновление сертификата прошло успешно.400- Неверный ввод. Убедитесь, что вы вставили полный ключ и сертификат, включая полные теги BEGIN и END каждого из них, в тело запроса, как показано в примере.510- Неудачная операция. Подробности смотрите в журналах сервера.

Конфигурация ADFS

Если вы решили интегрировать Dynatrace Managed со службами федерации Active Directory (ADFS), выполните следующие действия на стороне ADFS, а затем в Dynatrace Managed.

Конфигурация на стороне ADFS

1. Используйте мастер добавления доверия проверяющей стороны, чтобы добавить новое доверие проверяющей стороны с помощью конфигурации метаданных Dynatrace SP.

Пример мастера добавления проверяющей стороны доверия

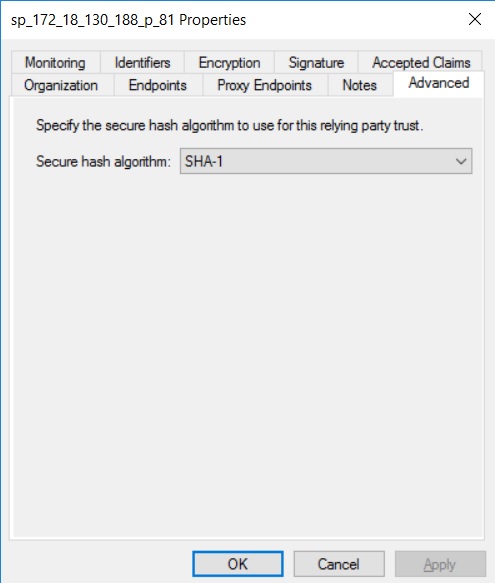

2. На вкладке «Дополнительно» установите для алгоритма безопасного хеширования значение SHA-1 или SHA-256.

Пример расширенной вкладки

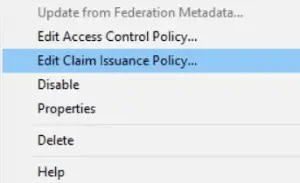

3. Добавьте политику выдачи утверждений к добавленному доверию проверяющей стороны.

Изменить пример политики выдачи претензий

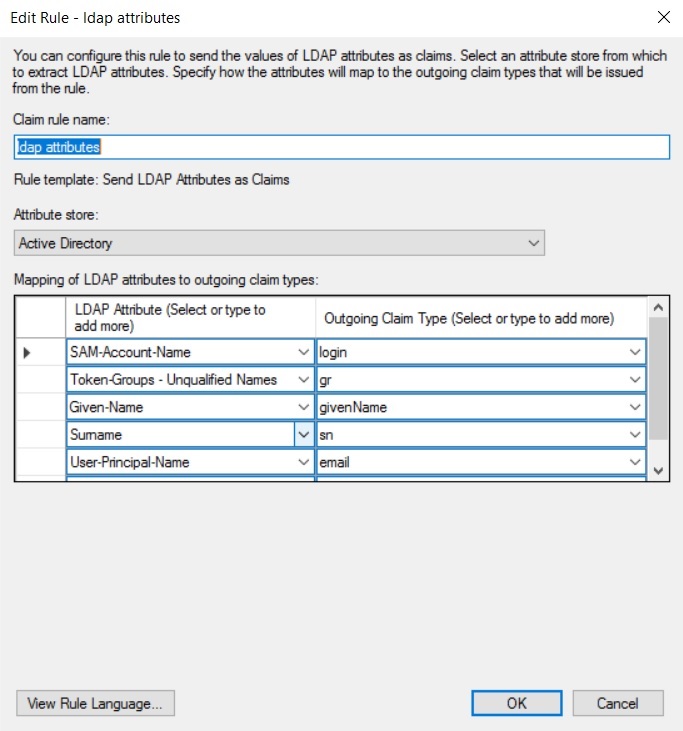

4. Определите правило для отправки атрибутов LDAP в виде утверждений.

Пример правила: отправлять атрибуты LDAP как утверждения

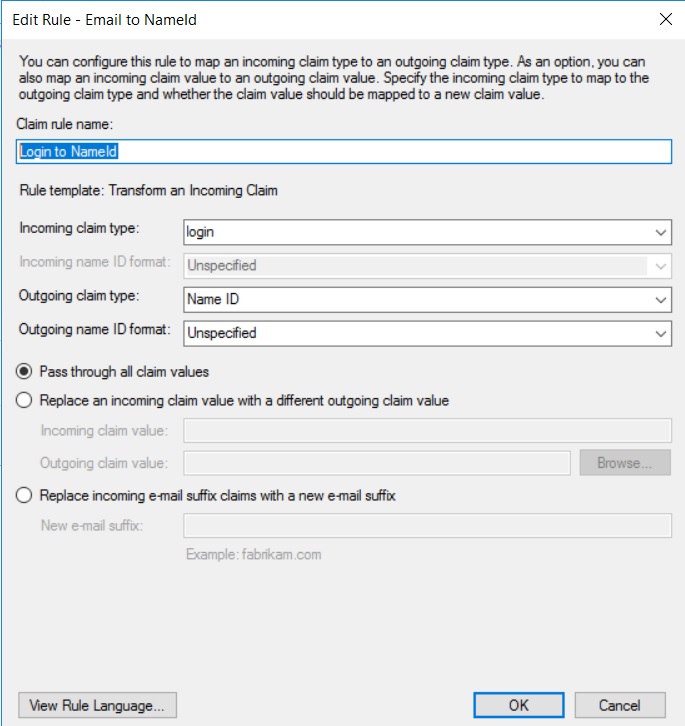

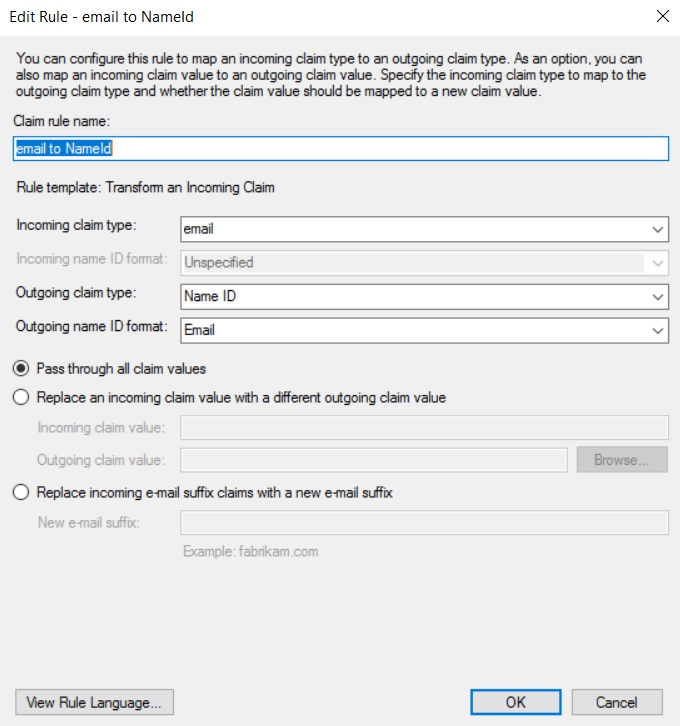

5. Определите правила для преобразования атрибутов LDAP в идентификатор имени (создайте правило, соответствующее вашим потребностям).

- Пример правила для преобразования атрибута входа LDAP в ID имени.

- Пример правила: атрибут LDAP `login` для` Name ID`

- Пример правила преобразования атрибута электронной почты LDAP в идентификатор имени.

- Пример правила: атрибут LDAP `email` для `Name ID`

Конфигурация на стороне Dynatrace Managed

На странице настроек Dynatrace Managed Single Sign-on установите соответствующий атрибут группы пользователей.

Часто задаваемые вопросы (FAQ)

- Какой правильный NameIdFormat?

NameId- это логин на стороне Dynatrace Managed. Все форматы принимаются Dynatrace Managed, поэтому вы можете выбрать формат, который лучше всего соответствует правилам вашей политики.Наша рекомендация для

NameIdFormat:

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

- Почему я выхожу из своих служб, когда запрашиваю выход из Dynatrace Managed?

После выхода запускается глобальный выход, в том числе для вашего IdP, который затем каскадно передается другим службам. В противном случае вы бы вышли из Dynatrace Managed, но для повторной аутентификации достаточно было бы либо щелкнуть ссылку «Вход с использованием единого входа» на странице входа, либо ввести URL-адрес управляемого веб-интерфейса Dynatrace в браузере, когда страница входа настроена на SSO. Если вы хотите отключить его (не очень хорошая идея с точки зрения безопасности), отредактируйте свои метаданные, удалите все теги

SingleLogoutServiceи загрузите обновленные метаданные.

- Могут ли метаданные содержать несколько сертификатов подписи?

Да, метаданные IdP клиента могут содержать несколько сертификатов подписи. Dynatrace Managed проверяет, что сообщения SAML от IdP клиента подписаны одним из них.

- Добавляются ли пользователи SAML в Dynatrace Managed автоматически?

Да, пользователи добавляются после успешной аутентификации.