Развертывания Managed: различия между версиями

YaPolkin (обсуждение | вклад) |

YaPolkin (обсуждение | вклад) |

||

| Строка 1: | Строка 1: | ||

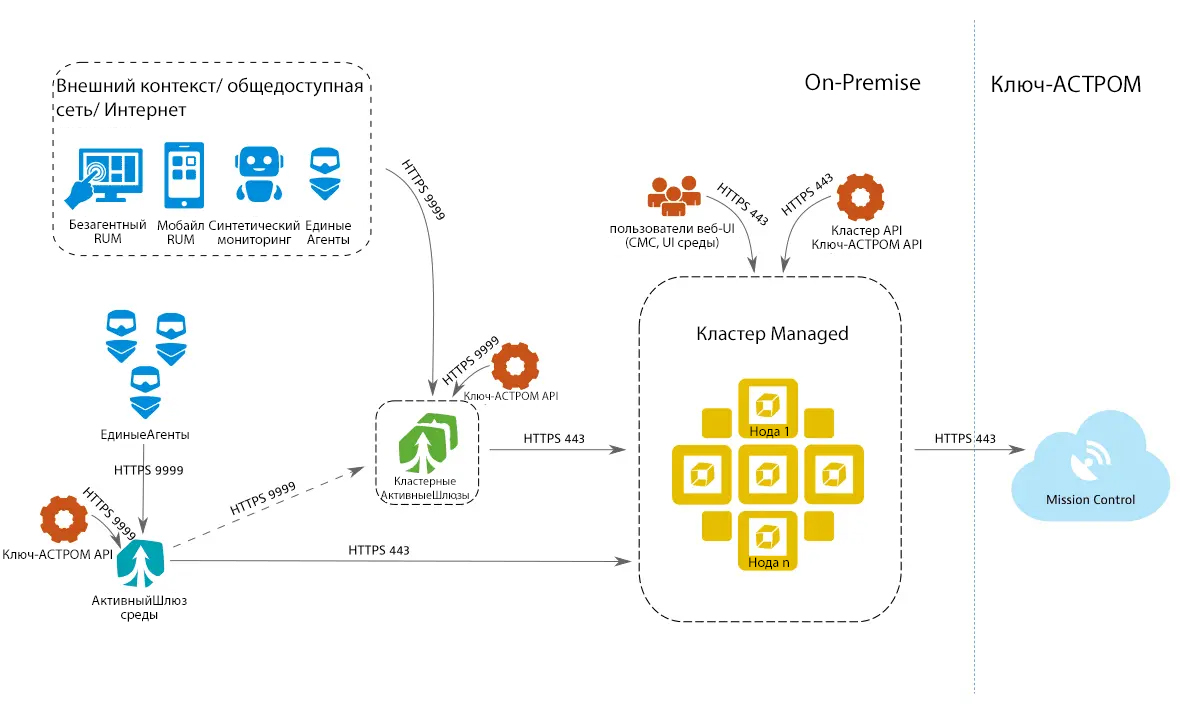

Возможные сценарии развертывания Ключ-АСТРОМ Managed подробно описаны ниже. На каждой иллюстрации показаны различные задействованные компоненты и необходимые порты связи между компонентами. Направление стрелок на схемах указывает, какой компонент инициирует соединение. | Возможные сценарии развертывания Ключ-АСТРОМ Managed подробно описаны ниже. На каждой иллюстрации показаны различные задействованные компоненты и необходимые порты связи между компонентами. Направление стрелок на схемах указывает, какой компонент инициирует соединение. | ||

Если вы хотите, чтобы ваш | Если вы хотите, чтобы ваш кластер Ключ-АСТРОМ Managed был доступен только изнутри, используйте базовую настройку (сценарий 1). Реализуйте чистую настройку Ключ-АСТРОМ Managed (сценарий 2), если вы хотите включить службы DEM и связь из внешних источников. Если вы хотите интегрировать Ключ-АСТРОМ Managed в существующую ИТ-инфраструктуру, следуйте сценарию 3. | ||

Для общей диаграммы, показывающей все возможные подключения и порты, см. Поддерживаемые схемы подключения для АктивныйШлюзов. | Для общей диаграммы, показывающей все возможные подключения и порты, см. Поддерживаемые схемы подключения для АктивныйШлюзов. | ||

| Строка 10: | Строка 10: | ||

[[Файл:Con-man-basic.jpg|альт=Базовый сценарий развертывания|Базовый сценарий развертывания]] | [[Файл:Con-man-basic.jpg|альт=Базовый сценарий развертывания|Базовый сценарий развертывания]] | ||

Без дополнительной настройки (в меню Ключ-АСТРОМ перейдите в ''' | Без дополнительной настройки (в меню Ключ-АСТРОМ перейдите в '''Настройки > Общедоступные эндпоинты''') кластер доступен только для внутренних целей и предоставляет порты 443 для REST API, трафика ЕдиногоАгента и доступа к веб-интерфейсу (консоль управления кластером и пользовательский интерфейс среды). По умолчанию удаленный доступ к Mission Control включен. Это позволяет Ключ-АСТРОМ выполнять мониторинг и проверку работоспособности ваших кластеров Ключ-АСТРОМ Managed. Каждый канал связи защищен TLS. | ||

== Сценарий 2: настройка | == Сценарий 2: чистая настройка Ключ-АСТРОМ Managed == | ||

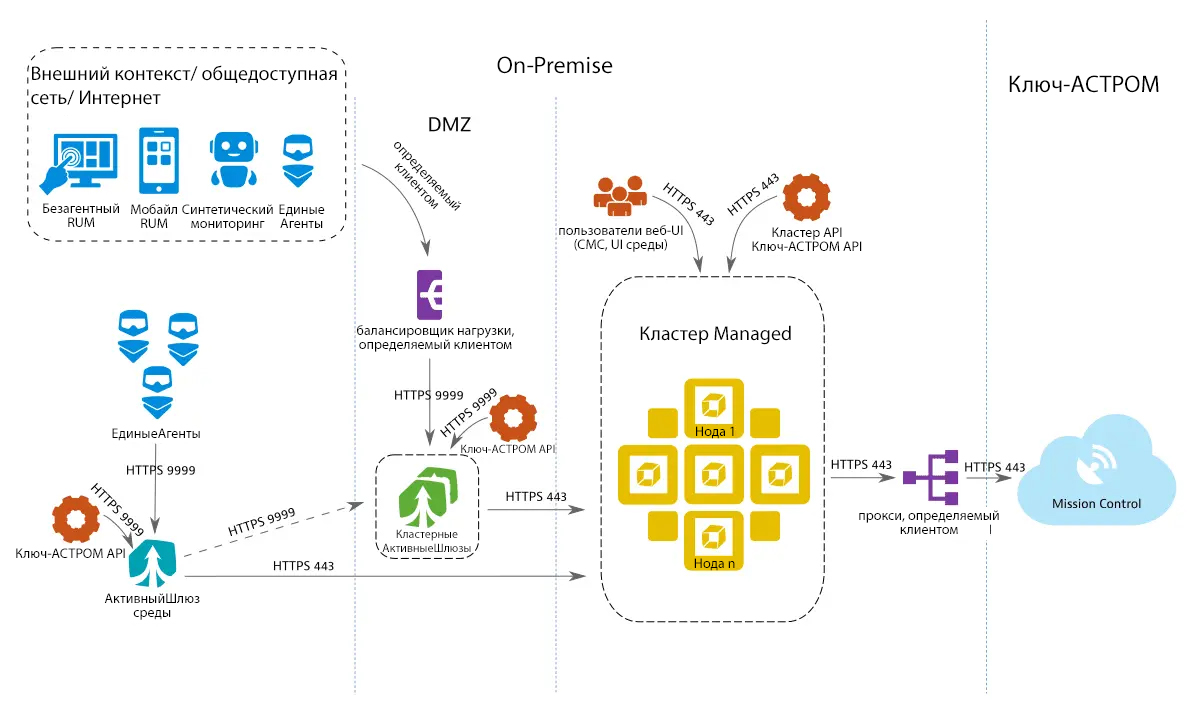

Сценарий развертывания, показанный ниже, позволяет кластеру Ключ-АСТРОМ получать данные мониторинга из внешних источников, таких как внешние | Сценарий развертывания, показанный ниже, позволяет кластеру Ключ-АСТРОМ получать данные мониторинга из внешних источников, таких как внешние ЕдиныеАгенты, внешние АктивныеШлюзы среды или службы Digital Experience Monitoring (DEM). Кроме того, для лучшей поддержки нескольких локальных ЕдиныхАгентов также используется АктивныйШлюз среды. | ||

Услуги DEM могут включать: | Услуги DEM могут включать: | ||

* Синтетический мониторинг | * Синтетический мониторинг | ||

* Безагентный мониторинг реальных пользователей | * Безагентный мониторинг реальных пользователей (RUM) | ||

* Мобильный мониторинг реальных пользователей | * Мобильный мониторинг реальных пользователей (RUM) | ||

* Мониторинг реального пользователя через расширение для браузера | * Мониторинг реального пользователя (RUM) через расширение для браузера | ||

* Связь с мобильным приложением Ключ-АСТРОМ | * Связь с мобильным приложением Ключ-АСТРОМ | ||

Чтобы получать внешний трафик, вам необходимо открыть кластер Ключ-АСТРОМ для внешних сетей и настроить общедоступный IP-адрес. По соображениям безопасности не рекомендуется открывать кластер напрямую для внешних сетей. Поэтому мы предлагаем использовать один или несколько | Чтобы получать внешний трафик, вам необходимо открыть кластер Ключ-АСТРОМ для внешних сетей и настроить общедоступный IP-адрес. По соображениям безопасности не рекомендуется открывать кластер напрямую для внешних сетей. Поэтому мы предлагаем использовать один или несколько [[Установка кластерного АктивногоШлюза|кластерных АктивныхШлюзов]] в качестве посредников для предварительной обработки трафика ЕдиногоАгента и DEM. Кластерные АктивныеШлюзы распознаются кластером и могут быть настроены через консоль управления кластером, аналогично узлам кластера. | ||

[[Файл:Con-man-pure.jpg|альт=Pure сценарий развертывания|Pure сценарий развертывания]] | [[Файл:Con-man-pure.jpg|альт=Pure сценарий развертывания|Pure сценарий развертывания]] | ||

Кластерный АктивныйШлюз требует: | |||

* Общедоступный IP-адрес | * Общедоступный IP-адрес | ||

* Доменное имя с действующим сертификатом SSL, поскольку внешняя связь поддерживается только безопасным способом с использованием HTTPS (порт 443). Этот домен должен отличаться от домена веб-интерфейса Ключ-АСТРОМ. Вы можете предоставить домен и сертификат SSL самостоятельно или позволить Ключ-АСТРОМ сделать это за вас. Ключ-АСТРОМ может сгенерировать домен и действующий сертификат SSL от вашего имени. | * Доменное имя с действующим [[Установка собственного SSL-сертификата для ноды кластера|сертификатом SSL]], поскольку внешняя связь поддерживается только безопасным способом с использованием HTTPS (порт 443). Этот домен должен отличаться от домена веб-интерфейса Ключ-АСТРОМ. Вы можете предоставить домен и сертификат SSL самостоятельно или позволить Ключ-АСТРОМ сделать это за вас. Ключ-АСТРОМ может сгенерировать домен и действующий сертификат SSL от вашего имени. | ||

Для высоконагруженных установок с множеством внешних хостов, приложений, сеансов и синтетических мониторов мы рекомендуем вам настроить несколько кластерных | Для высоконагруженных установок с множеством внешних хостов, приложений, сеансов и синтетических мониторов мы рекомендуем вам настроить несколько кластерных АктивныхШлюзов с балансировкой нагрузки с одним и тем же доменным именем и сертификатом. | ||

АктивныйШлюз среды, получающий трафик от ваших локальных ЕдиныхАгентов, по умолчанию подключается непосредственно к кластеру Ключ-АСТРОМ (если не используются пользовательские сетевые зоны). Однако соединение через кластерный АктивныйШлюз необходимо настроить, если кластер Ключ-АСТРОМ недоступен напрямую - например, если АктивныйШлюз среды и ЕдиныеАгенты находятся в другой сети или центре обработки данных, чем кластер Ключ-АСТРОМ. | |||

'''В сценариях, где | '''В сценариях, где АктивныйШлюз среды использует кластерный АктивныйШлюз для подключения к кластеру Ключ-АСТРОМ, АктивныйШлюз среды начинает обмен данными с кластерным АктивнымШлюзом после установки. Следовательно, кластерный АктивныйШлюз должен быть в рабочем состоянии и доступен в это время, предоставляя подходящий (локальный или общедоступный) IP-адрес.''' | ||

Чтобы настроить | Чтобы настроить среду Ключ-АСТРОМ Managed, выполните следующие действия по развертыванию в следующем порядке: | ||

* Настройте | * Настройте кластер Ключ-АСТРОМ Managed. | ||

* Настройте АктивныйШлюз кластера и убедитесь, что они могут подключаться к | * Настройте АктивныйШлюз (АктивныеШлюзы) кластера и убедитесь, что они могут подключаться к кластеру Ключ-АСТРОМ Managed. Убедитесь, что кластерный АктивныйШлюз доступен из других ваших сетей или извне, в зависимости от ситуации, и имеет публичный IP-адрес, если это необходимо. | ||

* Установите ваш | * Установите ваш АктивныйШлюз среды. Если АктивныйШлюз среды находится в другой сети/центре обработки данных, убедитесь, что адрес кластерного АктивногоШлюза доступен. Если АктивныйШлюз среды является внешней сетью, должен быть доступен общедоступный IP-адрес кластерного АктивногоШлюза ('''Консоль управления > Настройки > Общедоступные эндпоинты: URL кластерного АктивногоШлюза'''). | ||

'''Примечание:''' | '''Примечание:''' Трафик веб-интерфейса или администрирование кластера (через консоль управления кластером) должны оставаться локальными в вашей сети. Доступ к веб-интерфейсу осуществляется по протоколу HTTPS. Таким образом, требуется сертификат TLS. Допустимо использовать самозаверяющий сертификат, но вы, вероятно, захотите, чтобы трафик веб-интерфейса и администрирование кластера также выполнялись безопасным образом. В таких случаях вы можете указать доменное имя и действующий сертификат SSL, или они могут быть автоматически сгенерированы Ключ-АСТРОМ. По умолчанию каждый кластер получает субдомен <code>*.dynatrace-managed.com</code> с действующим сертификатом от Let's Encrypt. Также обратите внимание, что кластерные АктивныеШлюзы не поддерживают проксирование трафика веб-интерфейса. | ||

Трафик веб-интерфейса или администрирование кластера (через консоль управления кластером) должны оставаться локальными в вашей сети. Доступ к веб-интерфейсу осуществляется по протоколу HTTPS. Таким образом, требуется сертификат TLS. Допустимо использовать самозаверяющий сертификат, но вы, вероятно, захотите, чтобы трафик веб-интерфейса и администрирование кластера также выполнялись безопасным образом. В таких случаях вы можете указать доменное имя и действующий сертификат SSL, или они могут быть автоматически сгенерированы Ключ-АСТРОМ. По умолчанию каждый кластер получает субдомен * . | |||

== Сценарий 3: интеграция с существующим ИТ-ландшафтом == | == Сценарий 3: интеграция с существующим ИТ-ландшафтом == | ||

В более сложном сценарии вы можете захотеть встроить Ключ-АСТРОМ Managed в существующую ИТ-инфраструктуру с уже установленным рядом устройств. На изображении ниже показан балансировщик нагрузки, предоставляемый заказчиком, перед доменом | В более сложном сценарии вы можете захотеть встроить Ключ-АСТРОМ Managed в существующую ИТ-инфраструктуру с уже установленным рядом устройств. На изображении ниже показан балансировщик нагрузки, предоставляемый заказчиком, перед доменом кластерного АктивногоШлюза и предоставленный заказчиком прокси-сервер для исходящей связи с Mission Control. | ||

[[Файл:Con-man-integr.jpg|альт=Сценарий развертывания с интеграцией|Сценарий развертывания с интеграцией]] | [[Файл:Con-man-integr.jpg|альт=Сценарий развертывания с интеграцией|Сценарий развертывания с интеграцией]] | ||

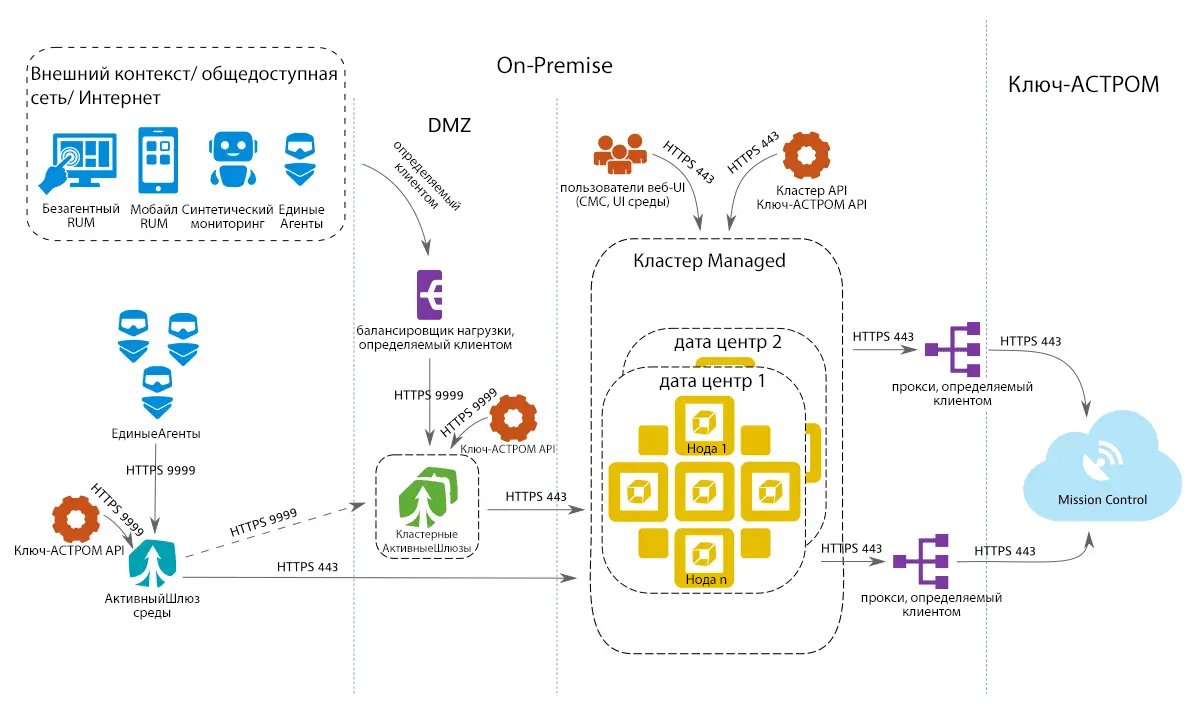

== Сценарий 4: глобально распределенная высокая доступность с автоматическим восстановлением == | == Сценарий 4: глобально распределенная высокая доступность с автоматическим восстановлением == | ||

Ключ-АСТРОМ позволяет настроить развертывание высокой доступности в распределенных сетях в виде автономного готового решения, которое обеспечивает практически нулевое время простоя и позволяет продолжать мониторинг без потери данных в сценариях аварийного переключения. Это решение обеспечивает экономию затрат с точки зрения распределения вычислительных ресурсов и хранилища, устраняя необходимость в отдельных резервных хостах восстановления и соответствующей инфраструктуре для хранения и передачи данных резервного копирования. При планировании | Ключ-АСТРОМ позволяет настроить развертывание высокой доступности в распределенных сетях в виде автономного готового решения, которое обеспечивает практически нулевое время простоя и позволяет продолжать мониторинг без потери данных в сценариях аварийного переключения. Это решение обеспечивает экономию затрат с точки зрения распределения вычислительных ресурсов и хранилища, устраняя необходимость в отдельных резервных хостах восстановления и соответствующей инфраструктуре для хранения и передачи данных резервного копирования. При планировании вместимости следует рассматривать узлы в дополнительном центре обработки данных как избыточные, а не как расширенные емкости, и запланируйте одинаковую балансировку обоих центров обработки данных. Дополнительные сведения о концепции нескольких центров обработки данных в развертываниях Ключ-АСТРОМ Managed см. в разделе Высокая доступность для нескольких центров обработки данных. | ||

Для развертывания этого сценария у вас должна быть отдельная лицензия Premium High Availability. | Для развертывания этого сценария у вас должна быть отдельная лицензия премиум высокая доступность (Premium High Availability). | ||

* См. | * См. раздел Расчет потребления мониторинга Ключ-АСТРОМ. | ||

[[Файл:Con-man-global.jpg|альт=Глобальный сценарий развертывания|Глобальный сценарий развертывания]] | [[Файл:Con-man-global.jpg|альт=Глобальный сценарий развертывания|Глобальный сценарий развертывания]] | ||

=== Необходимая конфигурация для каждого случая | === Необходимая конфигурация для каждого случая трафика === | ||

В следующей таблице | В следующей таблице обобщена необходимая конфигурация для каждого случая дискретного трафика, указывая с помощью <code>+</code> , требуется ли общедоступный IP-адрес, действительный сертификат SSL, или и то, и другое. Обратите внимание, что мониторинг реального пользователя (RUM), безагентный RUM и мобильный RUM обычно связаны с трафиком ваших пользователей и активностью браузера, которые происходят за пределами вашей сети. Теоретически этот трафик также можно рассматривать как исходящий изнутри вашей сети, поэтому эти случаи также включены в следующую таблицу. | ||

{| class="wikitable" | {| class="wikitable" | ||

|+ | |+ | ||

| Строка 70: | Строка 68: | ||

!Действительный сертификат SSL | !Действительный сертификат SSL | ||

|- | |- | ||

|ЕдиныйАгент ( | |ЕдиныйАгент (on-premises) | ||

| | | | ||

| | | | ||

| Строка 78: | Строка 76: | ||

| | | | ||

|- | |- | ||

|RUM ( | |RUM (on-premises) | ||

| | | | ||

| | | | ||

| Строка 86: | Строка 84: | ||

| | | | ||

|- | |- | ||

|Безагентный RUM ( | |Безагентный RUM (on-premises) | ||

| | | | ||

| + | | + | ||

| Строка 94: | Строка 92: | ||

| + | | + | ||

|- | |- | ||

| | |Мобильный RUM (on-premises) | ||

| | | | ||

| + | | + | ||

|- | |- | ||

| | |Мобильный RUM (внешний) | ||

| + | | + | ||

| + | | + | ||

| Строка 106: | Строка 104: | ||

| | | | ||

|- | |- | ||

|Расширение браузера RUM ( | |Расширение браузера RUM (on-premises) | ||

| | | | ||

| + | | + | ||

| Строка 116: | Строка 114: | ||

'''Примечание:''' | '''Примечание:''' | ||

Безагентный мониторинг реальных пользователей, мониторинг мобильных приложений и синтетические мониторы используют | Безагентный мониторинг реальных пользователей (RUM), мониторинг мобильных приложений и синтетические мониторы используют один и тот же эндпоинт для передачи данных мониторинга в Ключ-АСТРОМ. | ||

Версия 10:48, 4 апреля 2022

Возможные сценарии развертывания Ключ-АСТРОМ Managed подробно описаны ниже. На каждой иллюстрации показаны различные задействованные компоненты и необходимые порты связи между компонентами. Направление стрелок на схемах указывает, какой компонент инициирует соединение.

Если вы хотите, чтобы ваш кластер Ключ-АСТРОМ Managed был доступен только изнутри, используйте базовую настройку (сценарий 1). Реализуйте чистую настройку Ключ-АСТРОМ Managed (сценарий 2), если вы хотите включить службы DEM и связь из внешних источников. Если вы хотите интегрировать Ключ-АСТРОМ Managed в существующую ИТ-инфраструктуру, следуйте сценарию 3.

Для общей диаграммы, показывающей все возможные подключения и порты, см. Поддерживаемые схемы подключения для АктивныйШлюзов.

Сценарий 1: базовая настройка

После установки Ключ-АСТРОМ Managed и настройки одного или нескольких узлов кластера вы получите сценарий развертывания, показанный ниже.

Без дополнительной настройки (в меню Ключ-АСТРОМ перейдите в Настройки > Общедоступные эндпоинты) кластер доступен только для внутренних целей и предоставляет порты 443 для REST API, трафика ЕдиногоАгента и доступа к веб-интерфейсу (консоль управления кластером и пользовательский интерфейс среды). По умолчанию удаленный доступ к Mission Control включен. Это позволяет Ключ-АСТРОМ выполнять мониторинг и проверку работоспособности ваших кластеров Ключ-АСТРОМ Managed. Каждый канал связи защищен TLS.

Сценарий 2: чистая настройка Ключ-АСТРОМ Managed

Сценарий развертывания, показанный ниже, позволяет кластеру Ключ-АСТРОМ получать данные мониторинга из внешних источников, таких как внешние ЕдиныеАгенты, внешние АктивныеШлюзы среды или службы Digital Experience Monitoring (DEM). Кроме того, для лучшей поддержки нескольких локальных ЕдиныхАгентов также используется АктивныйШлюз среды.

Услуги DEM могут включать:

- Синтетический мониторинг

- Безагентный мониторинг реальных пользователей (RUM)

- Мобильный мониторинг реальных пользователей (RUM)

- Мониторинг реального пользователя (RUM) через расширение для браузера

- Связь с мобильным приложением Ключ-АСТРОМ

Чтобы получать внешний трафик, вам необходимо открыть кластер Ключ-АСТРОМ для внешних сетей и настроить общедоступный IP-адрес. По соображениям безопасности не рекомендуется открывать кластер напрямую для внешних сетей. Поэтому мы предлагаем использовать один или несколько кластерных АктивныхШлюзов в качестве посредников для предварительной обработки трафика ЕдиногоАгента и DEM. Кластерные АктивныеШлюзы распознаются кластером и могут быть настроены через консоль управления кластером, аналогично узлам кластера.

Кластерный АктивныйШлюз требует:

- Общедоступный IP-адрес

- Доменное имя с действующим сертификатом SSL, поскольку внешняя связь поддерживается только безопасным способом с использованием HTTPS (порт 443). Этот домен должен отличаться от домена веб-интерфейса Ключ-АСТРОМ. Вы можете предоставить домен и сертификат SSL самостоятельно или позволить Ключ-АСТРОМ сделать это за вас. Ключ-АСТРОМ может сгенерировать домен и действующий сертификат SSL от вашего имени.

Для высоконагруженных установок с множеством внешних хостов, приложений, сеансов и синтетических мониторов мы рекомендуем вам настроить несколько кластерных АктивныхШлюзов с балансировкой нагрузки с одним и тем же доменным именем и сертификатом.

АктивныйШлюз среды, получающий трафик от ваших локальных ЕдиныхАгентов, по умолчанию подключается непосредственно к кластеру Ключ-АСТРОМ (если не используются пользовательские сетевые зоны). Однако соединение через кластерный АктивныйШлюз необходимо настроить, если кластер Ключ-АСТРОМ недоступен напрямую - например, если АктивныйШлюз среды и ЕдиныеАгенты находятся в другой сети или центре обработки данных, чем кластер Ключ-АСТРОМ.

В сценариях, где АктивныйШлюз среды использует кластерный АктивныйШлюз для подключения к кластеру Ключ-АСТРОМ, АктивныйШлюз среды начинает обмен данными с кластерным АктивнымШлюзом после установки. Следовательно, кластерный АктивныйШлюз должен быть в рабочем состоянии и доступен в это время, предоставляя подходящий (локальный или общедоступный) IP-адрес.

Чтобы настроить среду Ключ-АСТРОМ Managed, выполните следующие действия по развертыванию в следующем порядке:

- Настройте кластер Ключ-АСТРОМ Managed.

- Настройте АктивныйШлюз (АктивныеШлюзы) кластера и убедитесь, что они могут подключаться к кластеру Ключ-АСТРОМ Managed. Убедитесь, что кластерный АктивныйШлюз доступен из других ваших сетей или извне, в зависимости от ситуации, и имеет публичный IP-адрес, если это необходимо.

- Установите ваш АктивныйШлюз среды. Если АктивныйШлюз среды находится в другой сети/центре обработки данных, убедитесь, что адрес кластерного АктивногоШлюза доступен. Если АктивныйШлюз среды является внешней сетью, должен быть доступен общедоступный IP-адрес кластерного АктивногоШлюза (Консоль управления > Настройки > Общедоступные эндпоинты: URL кластерного АктивногоШлюза).

Примечание: Трафик веб-интерфейса или администрирование кластера (через консоль управления кластером) должны оставаться локальными в вашей сети. Доступ к веб-интерфейсу осуществляется по протоколу HTTPS. Таким образом, требуется сертификат TLS. Допустимо использовать самозаверяющий сертификат, но вы, вероятно, захотите, чтобы трафик веб-интерфейса и администрирование кластера также выполнялись безопасным образом. В таких случаях вы можете указать доменное имя и действующий сертификат SSL, или они могут быть автоматически сгенерированы Ключ-АСТРОМ. По умолчанию каждый кластер получает субдомен *.dynatrace-managed.com с действующим сертификатом от Let's Encrypt. Также обратите внимание, что кластерные АктивныеШлюзы не поддерживают проксирование трафика веб-интерфейса.

Сценарий 3: интеграция с существующим ИТ-ландшафтом

В более сложном сценарии вы можете захотеть встроить Ключ-АСТРОМ Managed в существующую ИТ-инфраструктуру с уже установленным рядом устройств. На изображении ниже показан балансировщик нагрузки, предоставляемый заказчиком, перед доменом кластерного АктивногоШлюза и предоставленный заказчиком прокси-сервер для исходящей связи с Mission Control.

Сценарий 4: глобально распределенная высокая доступность с автоматическим восстановлением

Ключ-АСТРОМ позволяет настроить развертывание высокой доступности в распределенных сетях в виде автономного готового решения, которое обеспечивает практически нулевое время простоя и позволяет продолжать мониторинг без потери данных в сценариях аварийного переключения. Это решение обеспечивает экономию затрат с точки зрения распределения вычислительных ресурсов и хранилища, устраняя необходимость в отдельных резервных хостах восстановления и соответствующей инфраструктуре для хранения и передачи данных резервного копирования. При планировании вместимости следует рассматривать узлы в дополнительном центре обработки данных как избыточные, а не как расширенные емкости, и запланируйте одинаковую балансировку обоих центров обработки данных. Дополнительные сведения о концепции нескольких центров обработки данных в развертываниях Ключ-АСТРОМ Managed см. в разделе Высокая доступность для нескольких центров обработки данных.

Для развертывания этого сценария у вас должна быть отдельная лицензия премиум высокая доступность (Premium High Availability).

- См. раздел Расчет потребления мониторинга Ключ-АСТРОМ.

Необходимая конфигурация для каждого случая трафика

В следующей таблице обобщена необходимая конфигурация для каждого случая дискретного трафика, указывая с помощью + , требуется ли общедоступный IP-адрес, действительный сертификат SSL, или и то, и другое. Обратите внимание, что мониторинг реального пользователя (RUM), безагентный RUM и мобильный RUM обычно связаны с трафиком ваших пользователей и активностью браузера, которые происходят за пределами вашей сети. Теоретически этот трафик также можно рассматривать как исходящий изнутри вашей сети, поэтому эти случаи также включены в следующую таблицу.

| Тип трафика | Общедоступный IP-адрес | Действительный сертификат SSL |

|---|---|---|

| ЕдиныйАгент (on-premises) | ||

| ЕдиныйАгент (внешний) | + | |

| RUM (on-premises) | ||

| RUM (внешний) | ||

| Безагентный RUM (on-premises) | + | |

| Безагентный RUM (внешний) | + | + |

| Мобильный RUM (on-premises) | + | |

| Мобильный RUM (внешний) | + | + |

| Синтетический | + | |

| Расширение браузера RUM (on-premises) | + | |

| Расширение браузера RUM (внешний) | + | + |

Примечание:

Безагентный мониторинг реальных пользователей (RUM), мониторинг мобильных приложений и синтетические мониторы используют один и тот же эндпоинт для передачи данных мониторинга в Ключ-АСТРОМ.